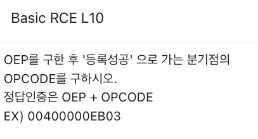

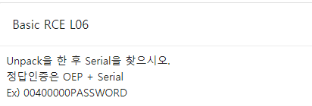

1) OEP를 구하고 '등록성공'으로 가는 분기점의 OPCODE를 구하는 문제 더보기 ※ OPCODE : 연산코드, 프로세서가 수행할 연산과 실행할 동작을 정의하는 코드 - 올리디버거로 열었을 경우 Hex dump에 해당되는 코드들이 OPCODE 2) 실행 시 Name, Serial 값 입력 불가능 3) PEiD - ASPack 패킹 되어있는 것 확인 4) 올리디버거를 통해 직접 ASPack 언패킹 진행 5) Find command 를 통해 retn 0c 검색 6) RETN 0c 아래 있는 두 줄에 BP를 걸어주고 실행(F9) 7) 실행 시키면 PUSH 뒤에 OEP 주소로 변경, RETN을 통해 OEP로 이동 8) OEP 부분으로 이동 후 Ctrl + A - 원래 코드 확인 9) 언패킹 완료 10) 언패..