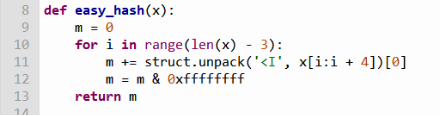

1) 디버거 프로그램을 탐지하는 함수의 이름을 알아내는 문제 2) 실행 시 정상 문자열이 반복해서 출력 3) 올리디버거를 통해 실행 시 디버깅 당함 문자열 출력 4) 디버거를 감지하는 함수가 있다고 예상 5) 함수들 확인 - IsDebuggerPresent 함수 더보기 IsDebuggerPresent() 함수 : 해당 프로세스가 디버깅을 당하고 있는지의 여부를 PEB구조체의 디버깅 상태값을 확인한다고 한다. 만약 디버깅을 당하면 리턴 값이 1이고 아닐 경우에는 리턴 값이 0이 된다. 6) 우회 없이 실행 - PEB에서 BeingDebugged byte값을 리턴받는 EAX가 00000001로 변경되는 것을 확인 7) IsDebuggerPresent() 함수 우회 방법 - IsDebuggerPresent A..