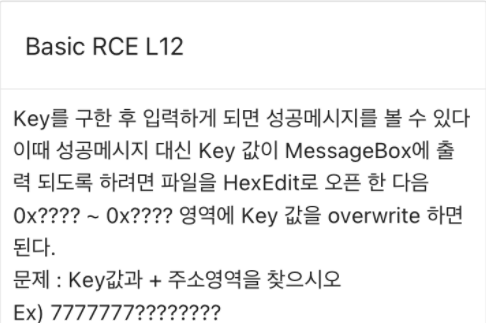

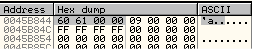

12번 문제 : key 값과 그 key 값이 MessageBox에 출력되도록 하기 위해 수정해야 할 주소 영역을 구하는 것 12.exe파일을 실행하였더니 Key를 입력하는 창이 나왔고, Check를 눌러도 변화가 없었다. About을 눌러보니 알맞은 key값을 구하라는 메시지가 나왔다. PEiD를 통해 정보를 확인해 보았더니 패킹이 되어있지는 않았다. 올리디버거로 실행해서 Key값에 ‘1’를 입력하였다. 그랬더니 EAX에 1이 저장되는 것을 볼 수 있었다. 즉, 내가 Key값으로 입력한 값이 EAX에 대입되는 것을 확인할 수 있다. 올리디버거로 12.exe을 열었다. “Congratulation ...”와 같이 성공을 나타내는 문자열이 보인다. 위쪽에 CALL 부분이 있어서 그 부분을 break걸었다. ..