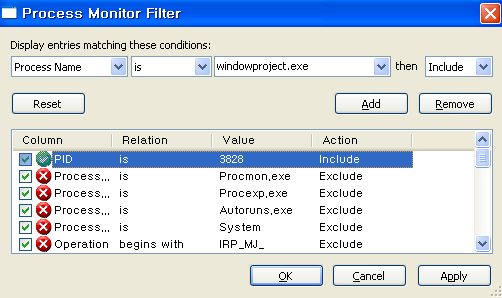

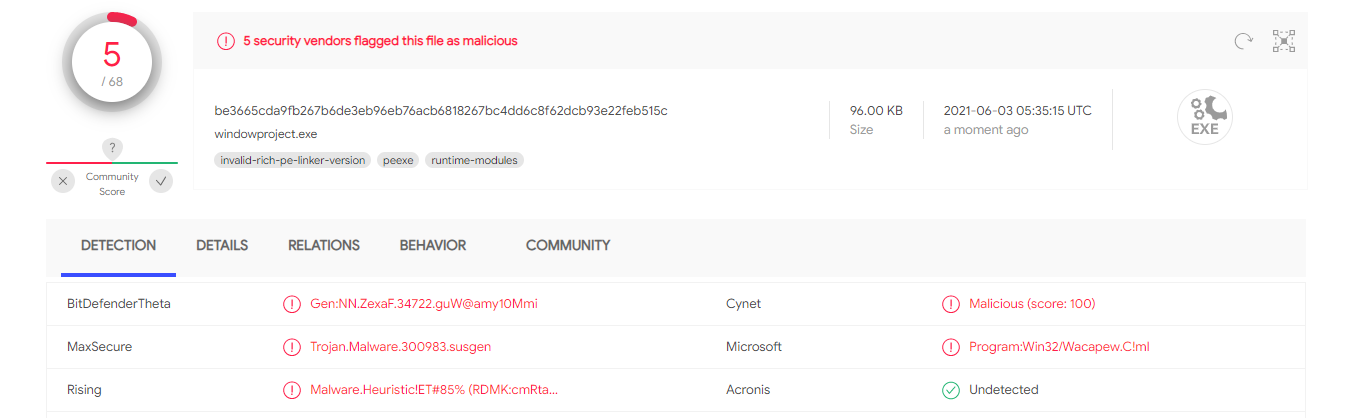

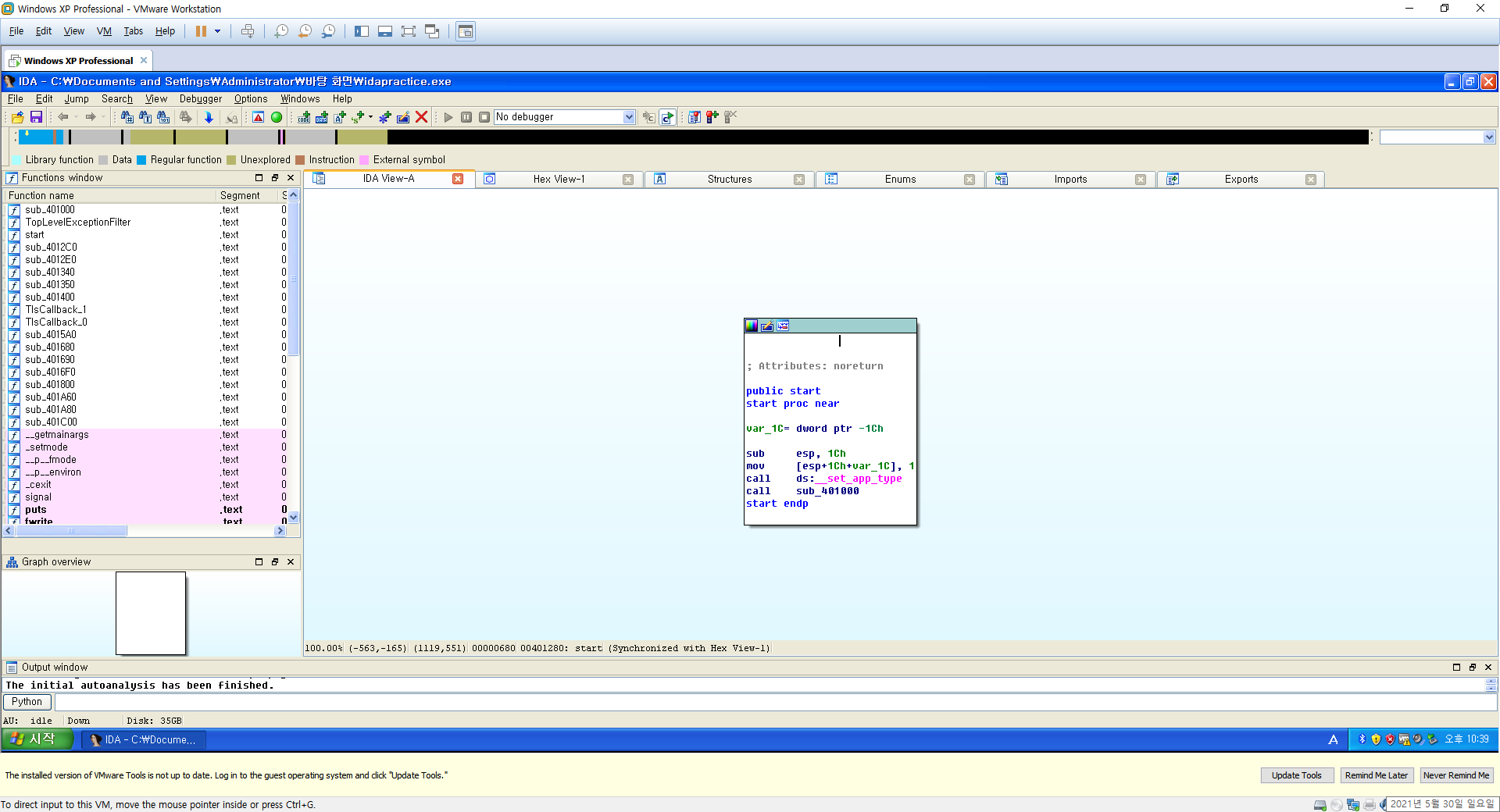

동적분석 : 소프트웨어가 실행 중인 환경 하, 다양한 입/출력 데이터, 사용자 상호작용의 변화들을 점검 1. Process Monitor 1) Process Monitor - windowproject.exe 필터 2) windowproject.exe 파일을 실행 - PID 값 3828 확인 3) RegOpenKey, RegQueryValue, RegCloseKey 등 같은 Operation 반복 4) Operation 중 UDP Receive, UDP Unknown 중요 4-1) 첫 번째 UDP Unknown : ‘114.70.37:10004’에 무언가를 send, UDP Receive를 통해 다시 무언가 recieve 4-2) 두 번째 UDP Unknown : 첫 번째 UDP Unknown을 참고하여 ..