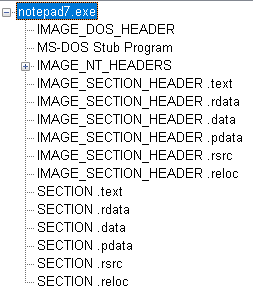

기초 정적분석 part02 PE 파일헤더와 섹션 .text : CPU가 실행하는 명령어인 실행 가능한 코드 포함 대부분의 코딩과 관련된 명령어가 포함 .rdata : 임포트와 익스포트 정보 포함, 읽기 전용 데이터 저장 : .idata, .edata 포함 : 임포트, 익스포트 정보 저장 외부 dll 파일, api 함수들에 대한 정보 포함 더보기 .rdata .idata : 존재 시 임포트 함수 정보를 저장하고 있으며, 존재하지 않는다면 .rdata 섹션 내의 임포트 함수 정보에 저장됨 .edata : 존재 시 익스포트 함수 정보를 저장하고 있으며, 존재하지 않는다면 .rdata 섹션 내의 익스포트 함수 정보에 저장됨 .pdata : 64비트 실행 파일에만 존재하며, 예외 처리 정보를 저장함 .data :..