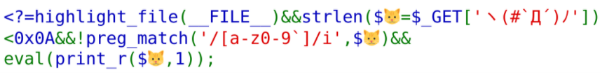

[CTF 사이트 닫힘] calc.exe Online은 위 사진처럼 계산기 기능을 보여준다. 두 개의 함수가 존재했다. 첫 번째 함수인 safe_eval()은 입력을 받은 값을 is_safe()로 검사를 한 다음, 이것이 통과하면 eval()함수로 보내 실행한다. 1) strtolower() : 문자열의 대문자를 소문자로 바꿔주는 함수 2) str_replace() : 문자열을 변경해주는 함수 더보기 -구조 : str_replace(‘변경대상 문자’, ‘변경하려는 문자’, ’변수(replace가 바꾸고자 하는 문자열, 변수 수)’) 3) eval() : string 문자열을 자바스크립트 코드로 실행하는 함수 safe_eval()에서 검사를 진행하는 is_safe()함수이다. 이 함수는 입력이 good에 있..