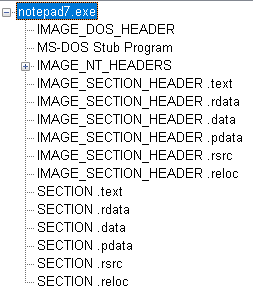

PE ( Portable Excutable ) 파일 : 실행 가능한 파일 ( exe, dll, sys, src, ocx 등 ) Win32 기본 파일 형식 ( 윈도우 환경에서 동작 ) 메모리 상에서 실행되는 형태 ( = Process ) : exe + dll 예전에는 exe 단독 사용, 윈도우 환경이 커지면서 여러가지 자원을 사용하기 위해 dll도 같이 사용 실행 과정 PE 파일 실행 -> 헤더 정보를 메모리에 매핑 -> 실제 프로그램 코드로 들어가서 실행 정적 분석에 해당 ( Hex Editor, PEview 등을 사용 ) 더보기 ※ PE 헤더 정보를 메모리에 매핑 1. 실제 프로세스를 위한 메모리 할당 2. 섹션 정보를 메모리에 복사 3. import 정보 처리 4. 기준 재배치 처리 PEview.ex..