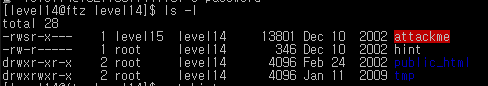

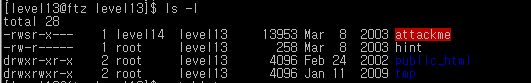

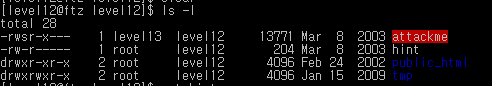

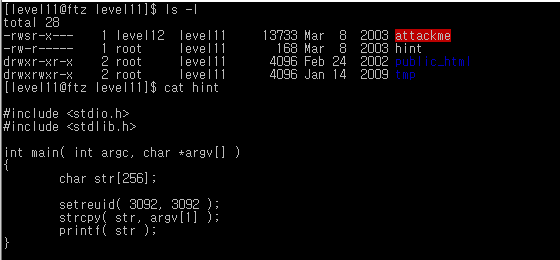

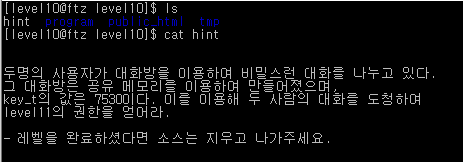

level14 (password : what that nigga want?) level14에 접속을 해서 'ls-l'를 통해 level15의 권한이 걸려 있는 'attackme'라는 setuid인 파일과 'hint' 파일이 존재하는 것을 확인하였다. 'cat' 명령어를 통해 'hint' 파일의 내용을 확인하였다. 더보기 ※ 'hint' 파일 해석 #include #include main() { int crap; int check; char buf[20]; (1) fgets(buf,45,stdin); (2) if (check==0xdeadbeef) { setreuid(3095,3095); (3) system("/bin/sh"); (4) } } (1) 20byte 크기의 'buf' 변수 선언 (2) 'fge..