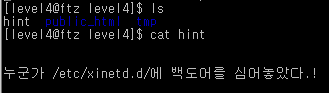

level 4 이번에도 ls로 hint 파일이 있는 것을 확인한 후 cat 명령을 통해 hint의 내용을 보았다. ' 누군가 /etc/xinetd.d/ 에 백도어를 심어 놓았다.! ' 라는 힌트를 얻을 수 있었다. 더보기 ※ backdoor : 시스템에 존재하게 되면 공격자가 일반 보안 엑세스 컨트롤을 우회하고 시스템에 엑세스 할 수 있는 악성 코드의 유형 실제로 ' backdoor ' 파일이 존재하는지 ' ls -l '을 통해 확인해보았다. ' backdoor ' 파일은 모두 읽기 권한만 주어지고, 파일 소유자가 level4로 되어있다. ' backdoor ' 파일은 ' /etc/xinetd.d ' 디렉토리 안에 있기 때문에 ' cd ' 명령어를 통해 해당 디렉토리로 이동해주었다. 그리고 ' cat '..