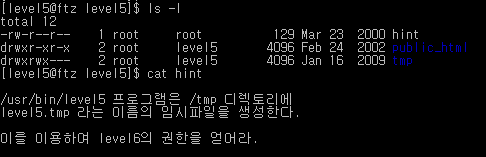

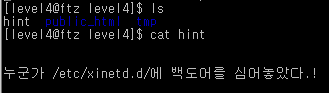

level 6 level6에 접속을 하면 ' 인포샵 bbs의 텔넷 접속 메뉴에서 많이 사용되던 해킹 방법이다. ' 라는 힌트를 얻을 수 있다. 그리고 나서 엔터를 입력하면 텔넷 접속 서비스가 출력된다. 이 서비스를 종료하고 싶어서 ' Ctrl + c ' 입력을 하였더니 " Can't use ctrl+c " 라는 문구가 떴다. 이번에는 서비스 중 ' 1 ' 을 선택해서 접속하였다. 접속을 하면 연결을 시도하다가 레벨6 로그인 자체가 끊기는 것을 볼 수 있었다. 이번에는 ' hint - ... ' 가 나오고 텔넷 서비스가 출력되기 전에 ' Ctrl + c ' 을 입력해보았더니 level6 계정에 접근할 수 있었다. level6 계정에 접속한 다음 아무런 정보가 없어 ' ls ' 명령을 통해 파일을 확인해보았..