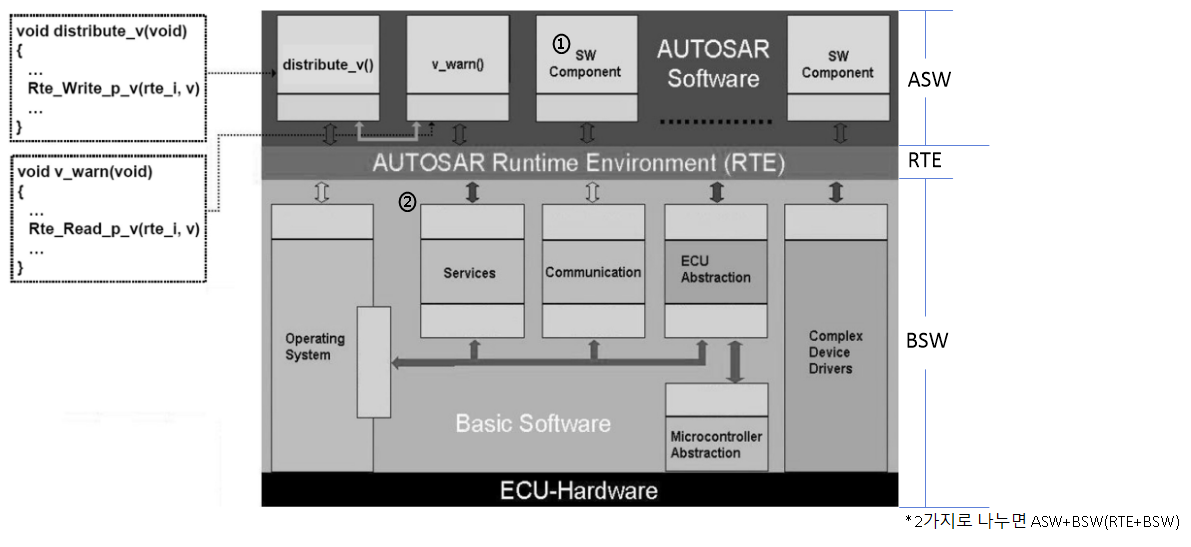

AUTOSAR : System Architecture → 코딩 전단계까지 (Configuration까지) AUTOSAR 장점 OTA 시 테스팅 시간, 비용 절감 가능 → 무선으로 가능하므로 잘못되면 수정 가능 (조건 : OTA 를 위해 메모리 기본 2배 이상 되어야 함 (다운로드 + 기존 동작 위함)) AUTOSAR Main Working Topics 1 .Architecture : 소프트웨어 스택 2. Methodology ① 소프트웨어를 어떻게 개발할것인지? ② 저장 포맷(표준화함) → arxml(확장자) 생성 3. Application Interfaces 더보기 Mobilgene : Authoring tool → arxml 파일 읽어서 C코드 생성해주는 tool Technical Scope of A..