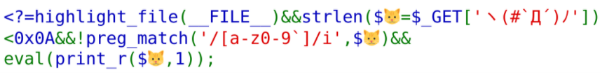

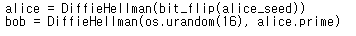

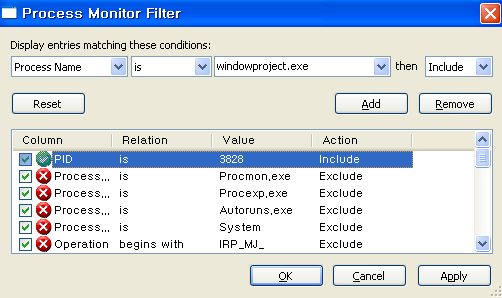

[CTF 사이트 닫힘] 문제를 보면 링크가 제공된다. 링크로 들어가면 위와 같이 페이지가 나오고, 소스를 확인해준다. 1) FLAG is on this server: http://the.c0o0o0l-fl444g.server.internal:80을 통해 FLAG가 어디에 위치하는지 확인하였다. 2) 위와 같은 소스 코드를 제공받았다. 3) const { url } = req.query; : req.query(쿼리 문자열 매개 변수에 대한 속성이 포함 된 개체다.)을 통해 “url” 쿼리 문자열 매개 변수를 찾고 있음 4) if (url.length !== new Set(url).size) return res.sendFile(__dirname + "/frog.png"); : : 문자열이어야 하고 중복 문자..