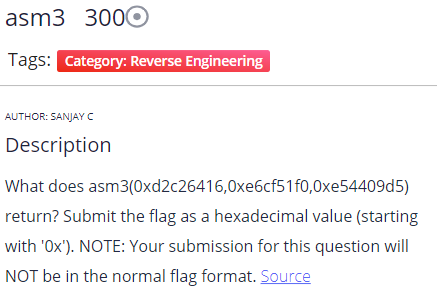

asm3은 0xd2c26416, 0xe6cf51f0, 0xe54409d5가 인자일 때 return값을 구하는 문제이다. asm3: :push ebp :mov ebp,esp :xor eax,eax :mov ah,BYTE PTR [ebp+0x9] :shl ax,0x10 :sub al,BYTE PTR [ebp+0xe] :add ah,BYTE PTR [ebp+0xf] :xor ax,WORD PTR [ebp+0x12] :nop :pop ebp :ret : push ebp : mov ebp, esp → ebp에 esp 값을 복사한다. : xor eax, eax → 같은 값인 eax를 xor연산하기 때문에 결과가 0이 되고, eax값이 0이 된다. : mov ah, BYTE PTR [ebp+0x9] → [ebp+0x..